MiaoTony's 2020春节套娃题

Wp for MiaoTony's task

2020年10月20日,结识了Misc神Miao师傅,死而无憾了

套,都可以套

写在前面

人都套傻了还写个锤

Task 0x00

Task 0x01

1 | 自由诚信自由自由文明和谐文明自由爱国自由敬业和谐自由自由自由平等自由自由爱国自由敬业平等爱国平等 |

emmm,这玩意老明显了,社会主义核心价值观编码,得到一串字符串

Task 0x02

1 | NB2HI4DTHIXS63LJMFXXI33OPEXHQ6L2F5JTGQ3SIV2DKL3EONTGQ4LMMV3WWYLMNJWGWZTENZXXGL3TMZVGI2LPGJYTG4TLNRTGC3TGMRWDW23KMZWGWZLKMZWDWZ3GGMXUCMLTGBDDI23FGIZTGMZTF5GWSYLPFZUHI3LM |

最大的是6,base32搞定,得到一个URL

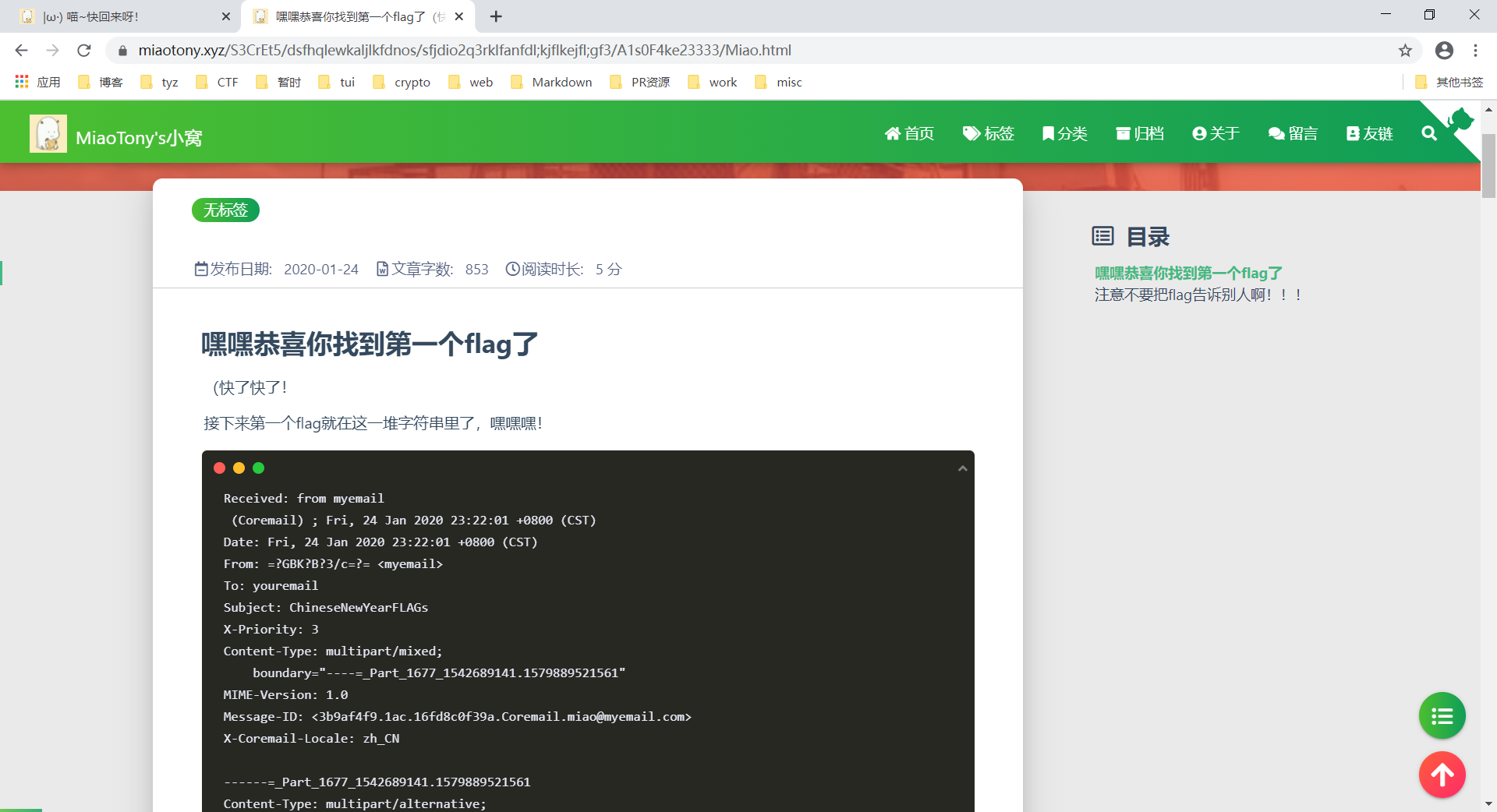

Task 0x03

txt原文下载下来,发现关键信息name=flag.docx,应该是base64编码文件,在线找个工具提取一下就行

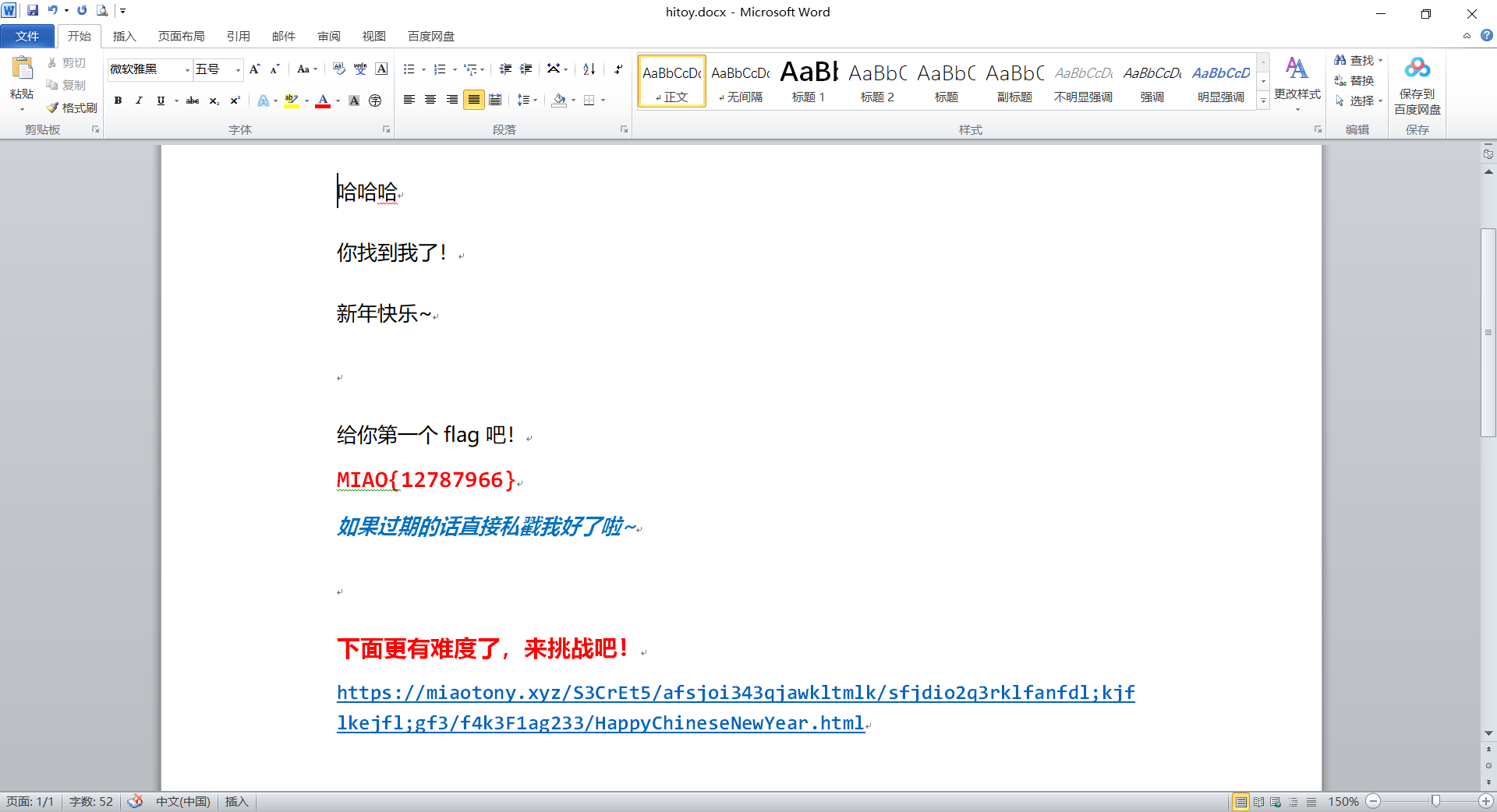

flag1:MIAO{12787966}

Task 0x04

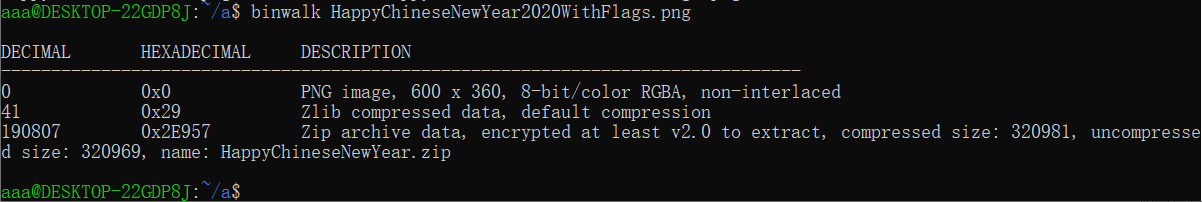

拿到一张PNG,010editor推进去看一眼,发现里面有压缩包,准备binwalk看的时候拖到了文件尾

?????

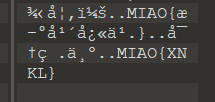

后经证实,这是个假flag

fake flag:Miao{XNKL}

binwalk后发现确实有压缩包包含,foremost出来

得到隐藏的zip压缩包

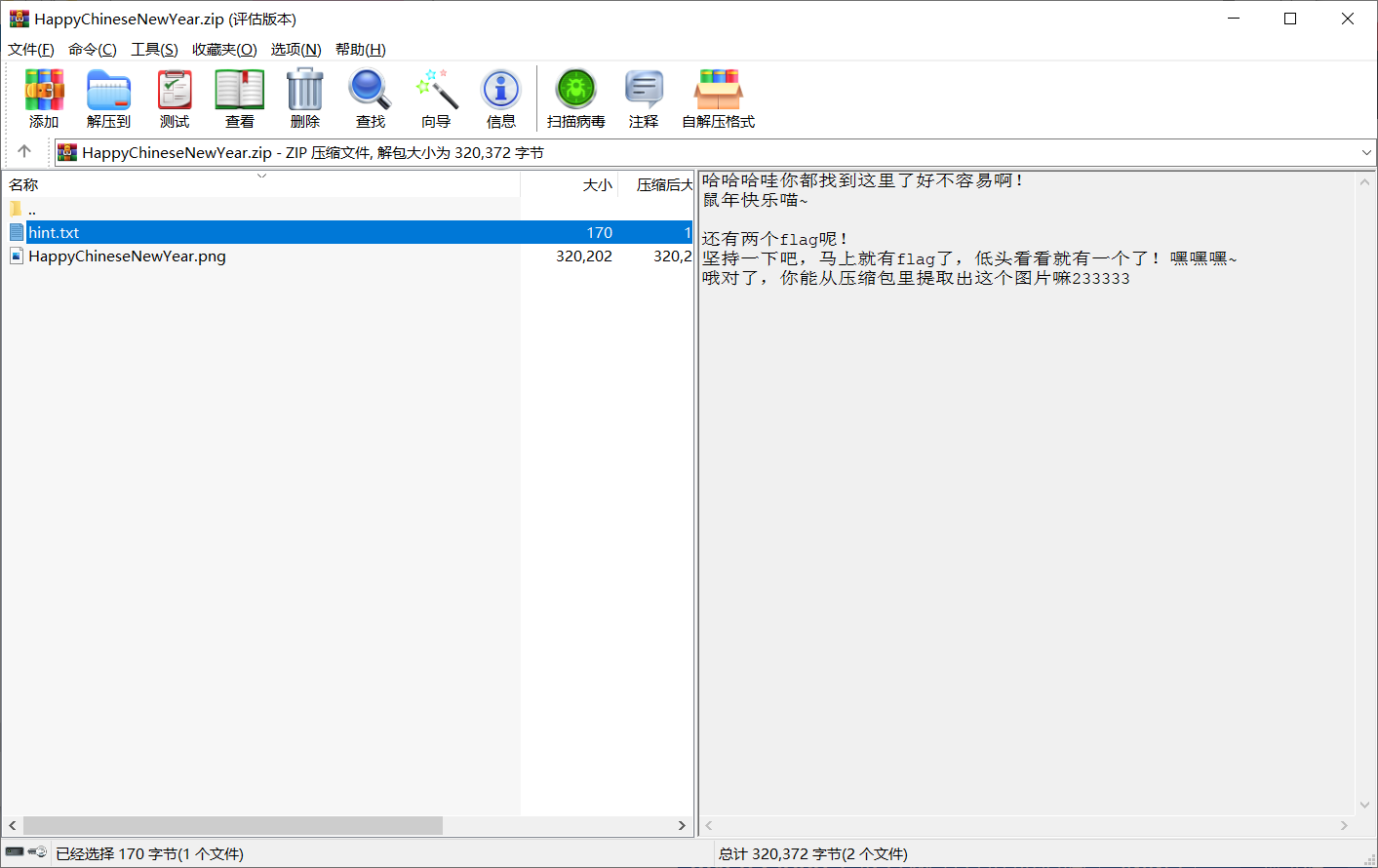

Task 0x05

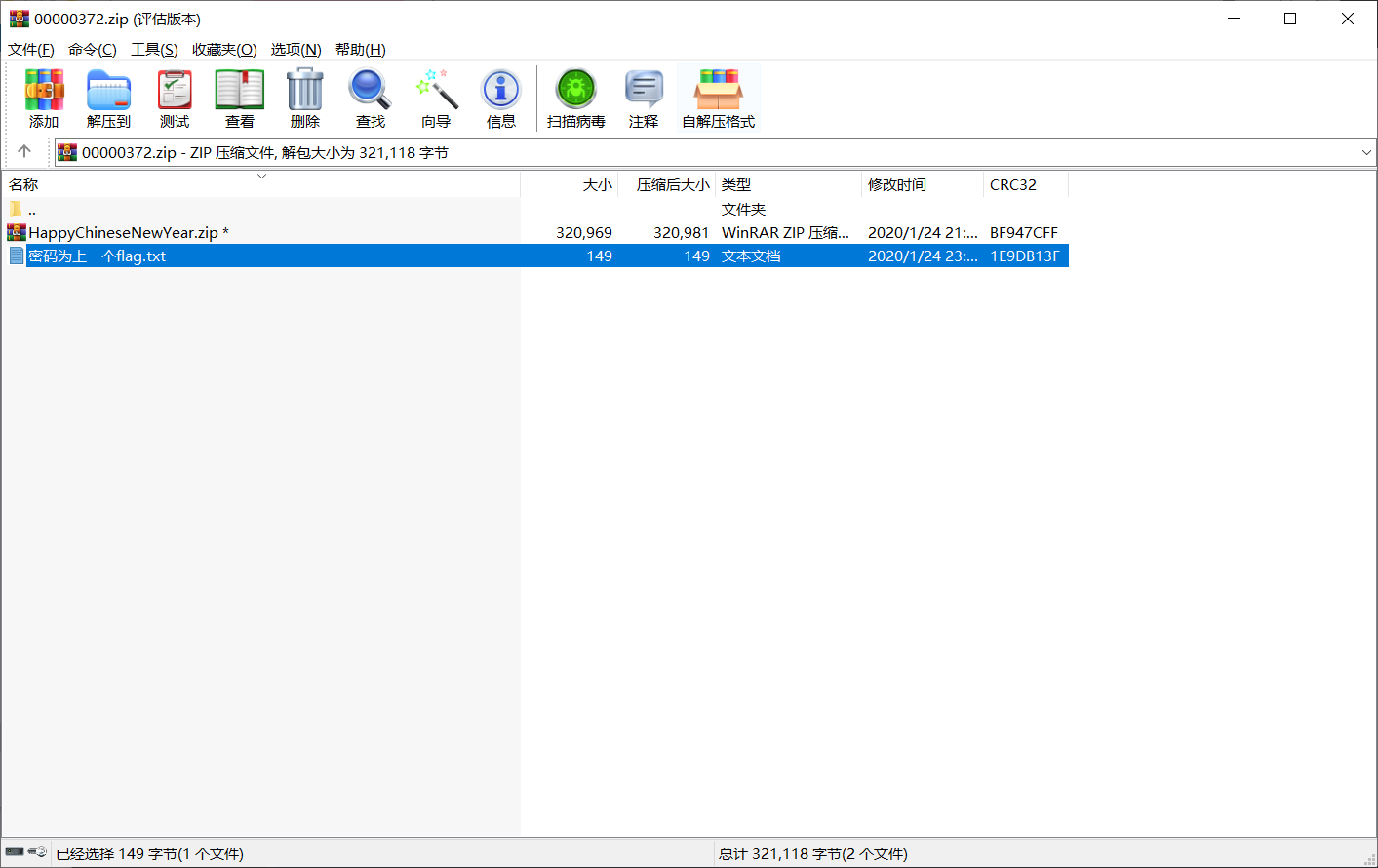

打开压缩包后发现又是一个压缩包(?)和一个没加密的txt,打开康康

此处证明上面那个flag是假的,别问我怎么知道的

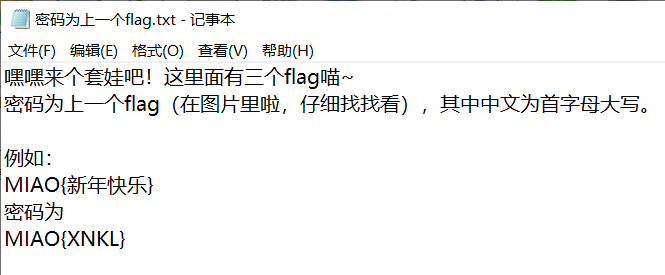

发现我们前面漏了一个flag,顺便看了一眼png名字HappyChineseNewYear2020WithFlags,那只可能在png里面,扔进steg里康康

发现flag

flag2:MIAO{恭囍鼠你快乐喵贺}

Task 0x06

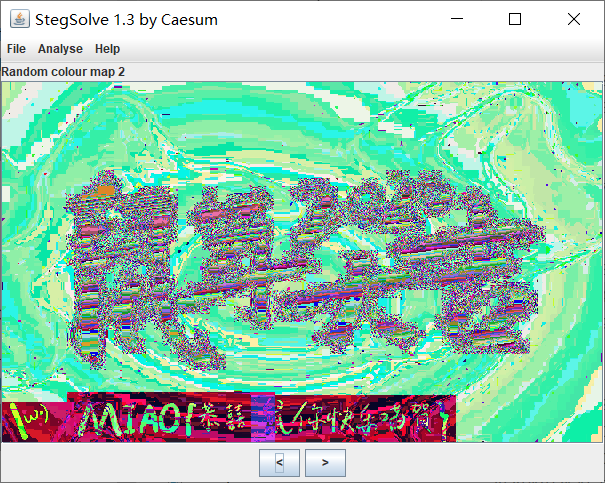

前面拿到第二个真正的flag,那个压缩包也就解开了,得到一个新的zip压缩包

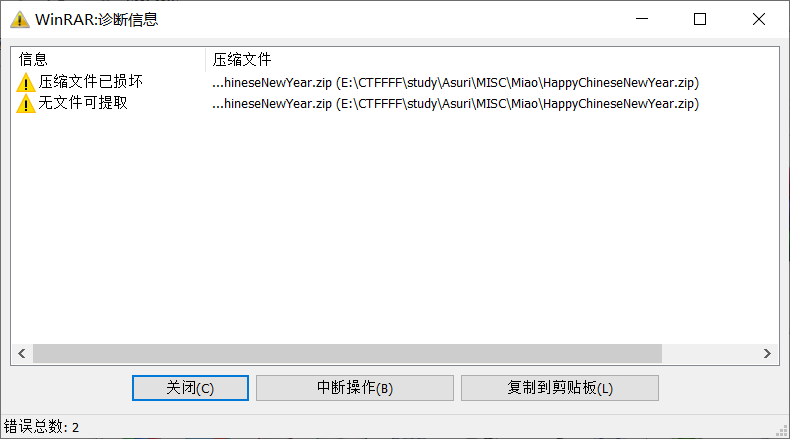

尝试解压……

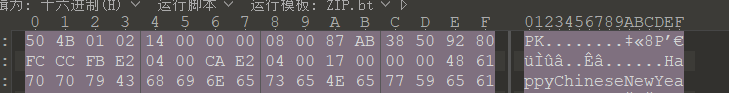

淦,然后想起来winrar打开时报错文件头有误,hex editor看一眼

MD头是坏的,手动改成50 4B 03 04,然后顺利解压

Task 0x07

又是png…

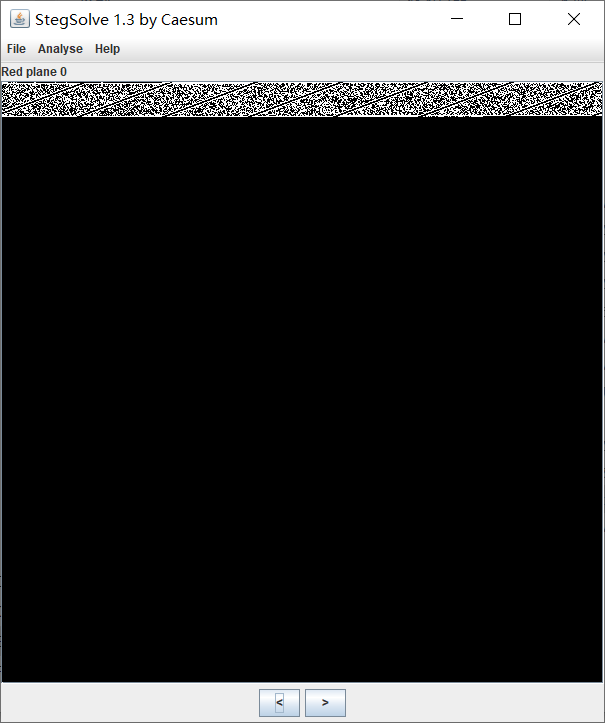

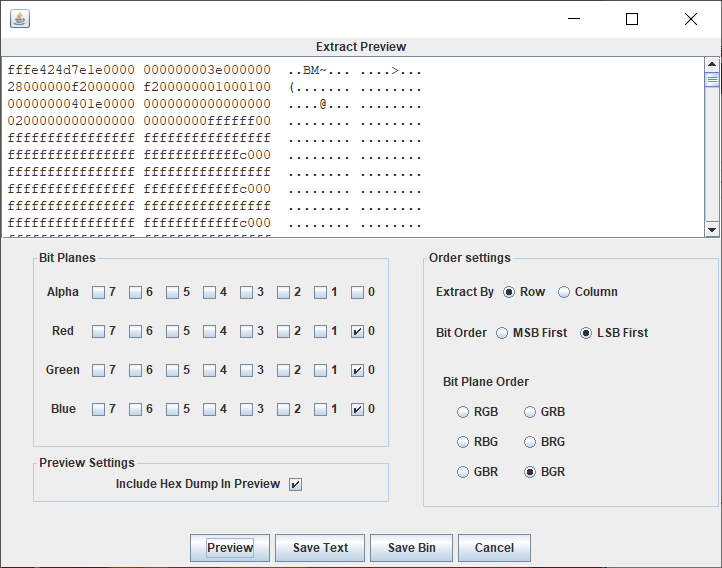

难顶,hex editor打开都没啥毛病,那就继续stegsolve,发现有问题,在Red plane 0、Green plane 0、Blue plane 0,通道里有如下情况,LSB没跑了,stegsolve接着组合

Task 0x08

在尝试了无数次后的我终于发现了又一个文件头关键信息

这玩意是bmp文件的头,但是前面又多了fffe,先保存下来,然后hex editor删掉,打开后发现一个二维码,扫描得到

1 | MIAO{05739966}; NEXT: base64,'==QAIIABGgwAIEABAAAAKMHAAAgC+UGb1R2btxDCaDAAAogcAAAAJIHAAAQCyBAAAkgc05WayBXBafWYsZ2XkVGdwlncj5WZOo1ZhxmZfhXZohgWAAAALIHAAAwAy91Xj9GZf91BabQK6MXZj5WZmBCepN1C6R2NjVzY1MWNjVzY1MWNjVzY1MWN1MDN2kzM2YTM2YjN2YDMzczMidjM2QzMyMDMzIzMyMTMzYzMzYjZ0UzMyMTOzMjN1YjNzczM2YDNzEDN1MjNzUzM1MDNzYzM3MDNzUzM5QTN3UzN1cTN3UzN1cTN3UzN1cDZ0gn2AAAALIXAKEgCBAAAAAgBzBAAA4gc0N3XvR3XyR3U4VGaNodew5ic0MTW3NjT5BHc0g0D6DAAAkgcAkqbpJ2XyR3cHoNbh1WajVGZhhXZotg2yR3cfhXZodg2DkSZk92YlRmBannZpxGelhmb1lg2pl2YzFmbpJGCaXGZvNmblZg2EkCOtYGd1VgeOJQKAMVAhGAZDAqA8JQfBEaA8JAoBQXA9FQoBQGAgCAfAAAAeMHAAAwQAAAADAAAAMAAAAAAAAAABMmTAAAAAkuCgQjMxADMyAjMgoTZtlGVApQeu9GVvFWaNBiOy9Ga0VXQApgC+JHNzkFI3NjTgkHcwRDSKESIh4WdmBSZ2FGagQ3c1pkCh42bvNHIHFETGBSZoRHI0V2ZgwGbpdHI19WWKImeHkCATJAZAEgADSQZGQWBlRgWBM4AlJQZDoVBkJgWAQIBkNAZBoVAsJAZBQGAaBAZAAAAuMHAAAAQAAAADAAAAAAAAAAAAAAAAMOAAIAMepy4BCAAAAgCN0gQ' |

flag3:MIAO{05739966}

Task 0x09

base64……不过看到等号被放到前面去了,应该是把字符串倒过来了,但是base64解码后发现是乱码,然后从中能找到个H4ppyN3wY34r.py字样,尝试提取py文件后发现是个二进制文件,那应该是pyc了,于是和Task 0x03做法一样成功得到pyc文件

Task 0x0a

这一步有两种做法

Way1:直接运行pyc文件

Way2:反编译pyc后得到py文件

然后随你心情,可以看源码也可以看输出,得到

1 | Six fences: MuuuuuuuuuI547645565A4f76ec925Oc6122024b{70ffaf9d5\\\\\\\\\} |

其实我第一次就没整这么复杂,我从乱码里直接读出来了这个串bytes_to_long后的结果,然后就直接到这了

(出题人说这里应该再整个密码学(

Task 0x0b

提示无比明显,栅栏,分6组,得到

1 | MIAO{\u54c7\u4f60\u771f\u662f\u4e2a\u5c0f\u5929\u624d\u55b5} |

Task 0x0c

\uxxxx,应该是Unicode编码,然后得到最终flag(最小的俄罗斯套娃)

1 | flag4:MIAO{哇你真是个小天才喵} |

Summary

1 | MIAO{12787966} |

套娃套完啦,芜湖!